RUFOR.ORG

»

Криптоаналитики Третьего рейха. Часть 1

| Новая тема Ответить |

|

|

Опции темы | Поиск в этой теме | Опции просмотра |

|

|

|

|

#1 |

|

|

Все началось задолго до Второй мировой, в 1919 году, когда под эгидой Министерства иностранных дел Германии было создано отделение Z, в задачи которого входил перехват дипломатической переписки друзей и врагов государства.

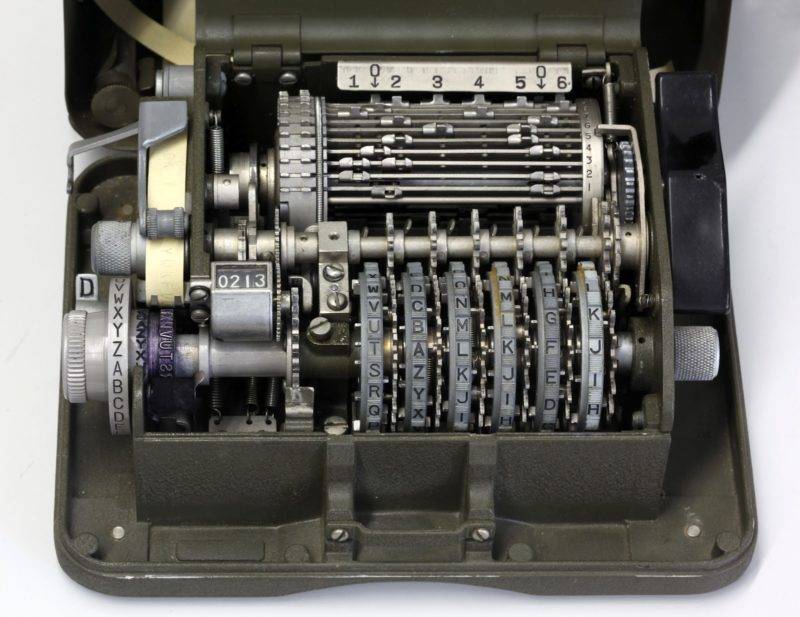

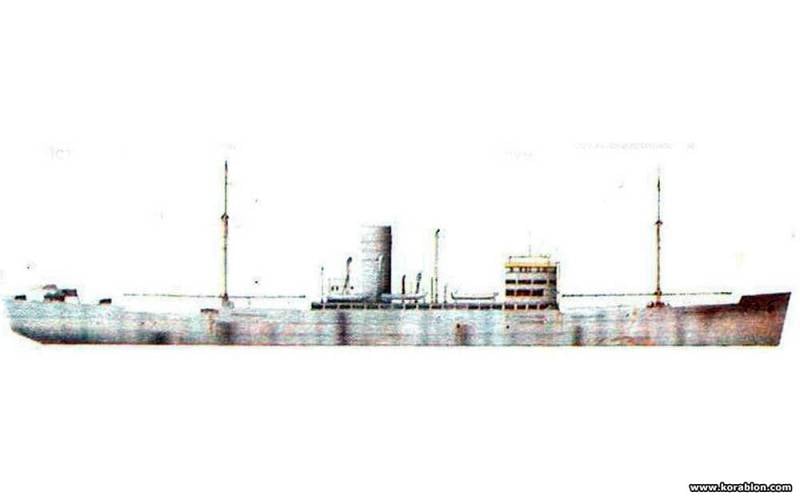

В общей сложности команда Z вскрыла за все время работы массу шифров и кодов более 30 стран: США, Англии, Франции, Японии, Италии и других менее значимых игроков мировой арены. Результаты по дешифровке поступали министру иностранных дел Иоахиму фон Риббентропу и лично Адольфу Гитлеру. Кроме группы Z, в МИДе существовали собственные отдельные дешифровальные службы — у вермахта, люфтваффе и кригсмарине. Структура радиоразведки в войсках имела следующую иерархию: центральный орган дешифровки обеспечивал оперативной информацией главное командование, а на передовой работали специальные роты, в задачи которых входил перехват радиограмм в интересах местного командования. Генерал-полковник Йодль в ходе допроса 17 июня 1945 года исчерпывающее рассказал о значении радиоразведки на Восточном фронте: «Основную массу разведданных о ходе войны (90 процентов) составляли материалы радиоразведки и опросы военнопленных. Радиоразведка (как активный перехват, так и дешифрование) играла особую роль в самом начале войны, но и до последнего времени не теряла своего значения. Правда, нам никогда не удавалось перехватить и расшифровать радиограммы советской ставки, штабов фронтов и армий. Радиоразведка, как и прочие виды разведок, ограничивалась только тактической зоной». Примечательно, что больших успехов немцы достигли в дешифровке врагов с Западного фронта. Так, по словам доктора Отто Лейбериха, который в свое время служил начальником послевоенной спецслужбы BSI (Bundesamts fur Sicherheit in der Informationstechnik, Федеральная служба безопасности в области информационных технологий), немцам удалось «хакнуть» массовый американский шифратор М-209.    Расшифровка радиограмм М-209 стала одним из самых успешных результатов работы криптоаналитиков нацистской Германии. В США он был известен под индексом С-36 и являлся детищем шведского криптографа Бориса Хагелина. Армия янки закупила порядка 140 тыс. таких шифраторов. Возможность чтения столь массового аппарата шифровки противника была явным стратегическим преимуществом Германии. Старожил дешифровальной службы вермахта Райнольд Вебер (парижское подразделение FNAST-5) несколько лет назад поделился с немецкими журналистами тонкостями операции по взлому М-209. По его словам, в Третьем рейхе удалось даже создать прототип автоматизированной машины для ускорения расшифровки самых сложных и объемных отрывков перехваченных радиограмм американцев. Хорошие идеи просто витают в воздухе. Англичане примерно в это время (1943-44 года) соорудили Colossus, предназначенный для автоматической расшифровки радиограммы знаменитых Lorenz SZ 40/SZ 42. Фирма Dehomag получила даже заказ на изготовление первого фашистского «компьютера» для взлома М-209 в 1944 году, определила для выполнения заказа два года, но такой роскоши у катящегося под откос Рейха не было, и все процедуры расшифровки приходилось делать фактически вручную. Это было долго, и нередко оперативная информация безнадежно устаревала, прежде чем её успевали расшифровать. Немцы смогли взломать М-209 не только силами своими криптоаналитиков – у них были экземпляры подобной шифровальной техники, купленные в Швейцарии по линии МИД. «Большое ухо» (исследовательский отдел Министерства авиации Германии) занималось работами по перехвату и расшифровки в интересах люфтваффе с апреля 1933 года. В сферу интересов отдела входила прослушка телефонов, криптоанализ и перлюстрация. Не гнушались специалисты «Большого уха» работать с дипломатическими сообщениями, а также заниматься слежкой за собственными гражданами. По причине широкого спектра обязанностей и малого штата особых успехов в деле взлома вражеских кодов и шифров исследовательский отдел не снискал. Гораздо более весомыми были достижения «службы наблюдения» кригсмарине, созданной в 20-х годах. Одним из первых достижений стал взлом кодов радиообмена британских кораблей в порту Адена во время нападения Италии на Абиссинию между концом 1935 года и серединой 1936 года. Англичане были на военном положении, поэтому перешли на боевые шифры, но отнеслись достаточно халатно к этому — их сообщения пестрели повторяющимися фразами и словами, а также стандартными формулировками. Для немцев не составило труда их взломать, а позже использовать наработки для дальнейшего дешифрования, тем более что англичане позже совсем незначительно модифицировали коды. К 1938 году специалисты кригсмарине читали большую часть шифровок административной связи англичан. Как только холодное противостояние с Британией перешло в горячую фазу, немцы принялись за вскрытие шифров Адмиралтейства, как критически важных для планирования действий подлодок, надводного флота и авиации дальнего действия. Уже на первых неделях войны удалось прочитать сообщения по движению судов в Северном море и проливе Скагеррак. Германские ВМС получили совершенно секретные данные из радиоперехватов, касающиеся использования бухты Лох-Ю в качестве базы Флот метрополии. Здесь находились самые сильные соединения боевых кораблей Британии.  Линкор "Шарнхорст", который по наводке криптоаналитиков Германии потопил корабль "Равалпинди" Практическим итогом работы перехватчиков и расшифровщиков кригсмарине стал боевой выход в море линкора «Шарнхорст», в ходе которого был потоплен военный корабль Англии «Равалпинди» водоизмещением 16 тысяч тонн. Немецкие рейдеры долгое время трепали Королевский флот, и британцы пытались что-то предпринять, но все радиограммы, касающиеся маневров кораблей, нацисты отлично читали. В самом начале 40-х немецкие криптоаналитики могли читать от трети до половины всего радиообмена ВМС Великобритании. Жертвами такой работы стали шесть английских подводных лодок, которые немцы отправили на дно по наводке «службы наблюдения». Когда немецкие войска вторгались в Норвегию, пришлось организовывать специальный отвлекающий удар, на который британцы бросили основную часть сил. Именно расшифровка позволила определить английские намерения напасть на немецкий десант, направляющийся к берегам Норвегии. В итоге для фашистов все закончилось благополучно, британцы проморгали основной удар, и страна была оккупирована Германией. 20 августа 1940 году в Адмиралтействе наконец поняли, что немцы читают их приватную переписку и сменили шифры, что ненадолго осложнило работу – через пару месяцев служба наблюдения вскрыла и новые коды англичан.  Рейдер "Атлантис" — герой японских шифровальщиков История Второй мировой войны знает примеры захвата шифров Великобритании в боевой обстановке. В самом начале ноября 1940 года немецкий рейдер «Атлантис» очень удачно атаковал и захватил английский корабль «Отомедон» с действующей книгой кодов. Удача немцев была в том, что секретные материалы британцев были упакованы в спецпакет, который должен был отправиться ко дну при опасности захвата. Но офицер, ответственный за сброс ценного груза за борт, был убит первым же немецким выстрелом, что и предопределило дискредитацию шифров. Также немцам в руки с парохода «Отомедон» попали оперативные планы Англии на случай войны с Японией. Значимость такой информации по достоинству оценил Император Хирохита и наградил капитана «Атлантиса» самурайским мечом. Это был уникальный подарок для немцев – подобный презент японцы преподносили только Роммелю и Герингу. Позже, в 1942 году, аналогичный рейдер «Тор», уже в Индийском океане, взял в плен экипаж корабля «Нанкин» из Австралии. В этот раз самые секретные документы ушли на дно, но вот порядка 120 мешков с дипломатической почтой оказались в руках нацистов. Из них удалось узнать, что англичане с союзниками уже давно вскрыли шифры Японии и читают весь радиообмен самураев. Немцы моментально пришли на помощь союзникам и кардинально переработали систему кодирования связи японской армии и флота. В сентябре 1942 года Германия снова получила подарок, потопив на атлантическом мелководье британский эскадренный миноносец «Сикх», с которого водолазы смогли поднять большинство кодовых книг. Продолжение следует…

|

|

|

| Новая тема Ответить |

| Метки |

| военный архив |

|

|

Похожие темы

Похожие темы

|

||||

| Тема | Автор | Раздел | Ответов | Последнее сообщение |

| Криптоаналитики Третьего рейха. Окончание. Честь "Энигмы" | ezup | Военный архив | 0 | 27.11.2018 15:02 |

| Криптоаналитики Третьего рейха. Часть 3 | ezup | Военный архив | 0 | 22.11.2018 20:03 |

| Криптоаналитики Третьего рейха. Часть 2 | ezup | Военный архив | 0 | 13.11.2018 22:10 |

| Германские четырехосные полноприводные бронеавтомобили времен Второй мировой войны. Часть 1. Австрийский бронеавтомобиль ADGZ на службе Третьего рейха | ezup | Автомобили военного назначения | 0 | 16.01.2013 18:34 |

| «Дисколеты» Третьего рейха | ezup | Германия | 0 | 15.07.2012 23:11 |

Комбинированный вид

Комбинированный вид